DNS spoofing

La resolución de nombres en internet puede manipularse de diferentes maneras. Una forma de ataque es el DNS spoofing, con el que se falsifican las direcciones IP. Te contamos cómo ocurre exactamente, qué objetivo tiene, qué variantes existen y cómo puedes protegerte.

Datos básicos: Domain Name System (DNS)

El sistema de nombres de dominio (DNS, por sus siglas en inglés) es un sistema establecido en todo el mundo para correlacionar dominios de internet con sus direcciones IP correspondientes. El DNS devuelve la dirección IP vinculada con el nombre de dominio, un proceso que se conoce como resolución de nombres.

Para que la resolución de nombres funcione, la dirección IP de un servidor DNS debe estar registrada en el dispositivo. El dispositivo dirige su solicitud de DNS a este servidor, que lleva a cabo la resolución del nombre y responde. Si no se ha configurado ningún servidor DNS en el dispositivo, se utiliza automáticamente el del rúter local.

- Resolución rápida de dominios para una página web siempre disponible

- Mayor protección contra fallos y tiempos de inactividad

- No requiere transferencia de dominio

¿Qué es el DNS spoofing?

El concepto general de spoofing significa “burla” o “falsificación”. El DNS spoofing se refiere a las diferentes situaciones en las que se manipula la resolución de nombres DNS. Más concretamente, lo que sucede es que se falsifica la dirección IP perteneciente a un dominio. Así, el dispositivo establece una conexión con la dirección IP falsificada y desvía el tráfico de datos a un servidor falso. Veamos un ejemplo:

| Solicitud al servidor DNS | Dirección IP entregada | |

|---|---|---|

| Estado normal | 'ejemplo.com' | '93.184.216.34' |

| DNS spoofing | 'ejemplo.com' | '192.0.2.34' (ejemplo) |

Como la resolución de nombres se lleva a cabo en segundo plano, la víctima no suele darse cuenta de la manipulación. Una de las características más peligrosas del DNS spoofing es que el navegador muestra el dominio correcto.

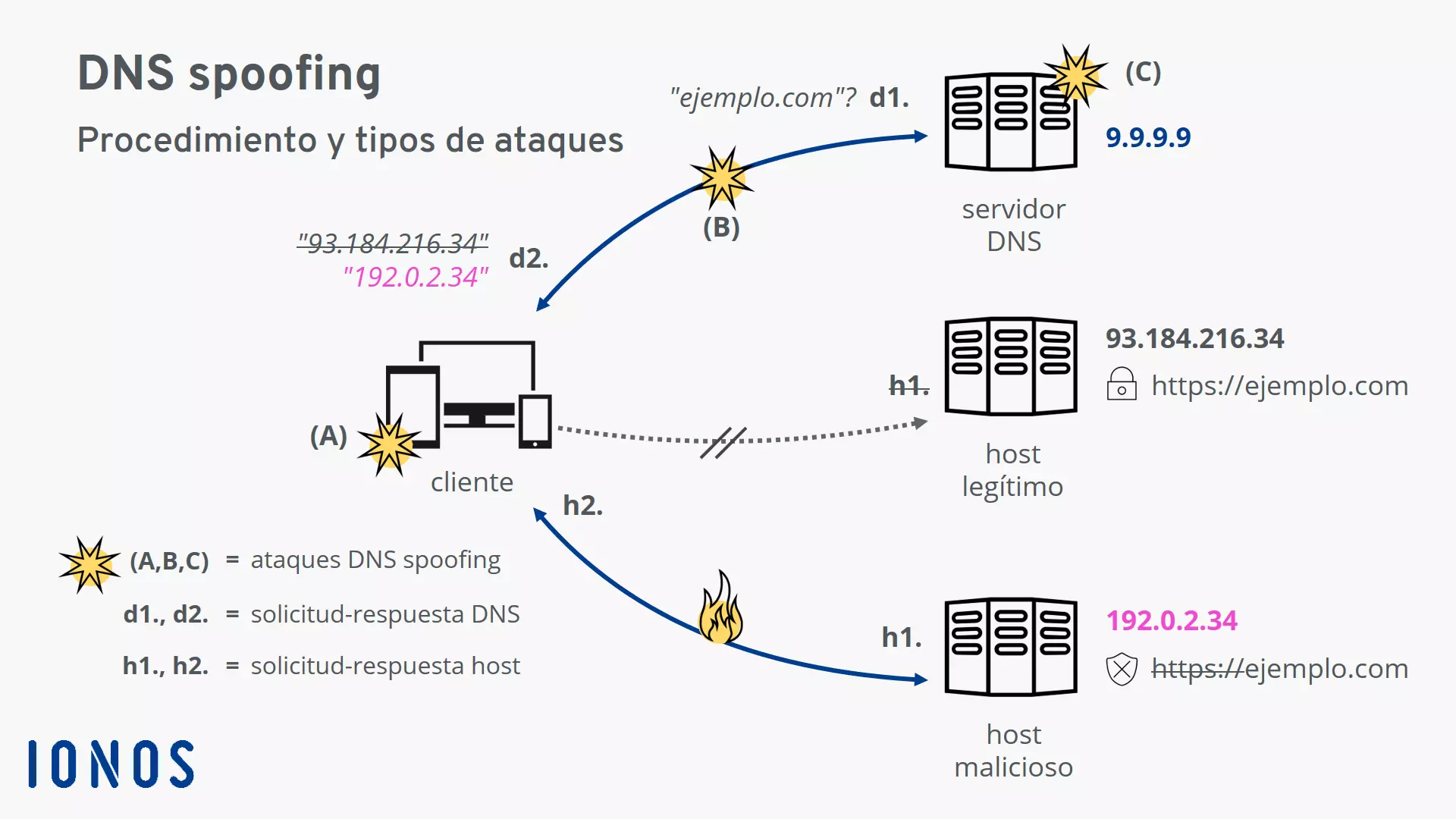

¿Cómo funciona el DNS spoofing?

- d1: El cliente (por ejemplo, el navegador del dispositivo) accede primero desde el servidor DNS a la dirección IP perteneciente al host llamado “ejemplo.com”.

- d2: El cliente recibe una respuesta a su solicitud que, sin embargo, contiene una dirección IP falsificada. Por lo tanto, la conexión con el servidor legítimo de “ejemplo.com” no se lleva a cabo.

- h1: En su lugar, la solicitud del cliente se envía al host malicioso que se esconde tras la dirección IP falsificada.

- h2: El host malicioso entrega al cliente una página de apariencia legítima. No obstante, el dominio falsificado no supera el certificado de seguridad, por lo que el ataque se hace patente.

- A, B, C: Diferentes puntos de partida para el DNS spoofing: el cliente o el rúter local, la conexión de redes o el servidor DNS.

Objetivos del DNS spoofing

El objetivo principal del DNS spoofing es perpetrar ataques que, por lo general, tienen como meta recabar datos sensibles del usuario. Sin embargo, también las empresas legítimas recurren parcialmente al DNS spoofing. Es bien sabido que algunos proveedores de internet (ISP) utilizan este método para aplicar medidas de censura y con propósitos comerciales.

¿Qué pretenden los ciberdelincuentes con el DNS spoofing?

Los ciberdelincuentes recurren al DNS spoofing para realizar ataques de phishing y pharming. El objetivo principal es obtener los datos sensibles del usuario. En el DNS spoofing, se hace creer a la víctima que ha llegado a un dominio legítimo y, sirviéndose de su confianza en el dominio burlado, se le transmite un software dañino. La persona instala este malware involuntariamente en el equipo y, con él, infecta su propio sistema.

¿Qué pretenden los proveedores de internet con el DNS spoofing?

La mayoría de las personas utilizan, sin ser conscientes de ello, un servidor DNS de su proveedor de internet que suele estar preinstalado en el rúter local. De esta forma, cualquier consulta DNS está sujeta a control por parte del proveedor de internet.

Los proveedores de internet pueden manipular deliberadamente sus tablas DNS para aplicar censuras estatales. De esta forma, en muchos países se frustra el acceso de los usuarios a dominios de pornografía o intercambio de archivos. Si el usuario intenta acceder a uno de estos dominios bloqueados, se le desvía a una página de advertencia. No obstante, es posible evitar estos bloqueos fácilmente utilizando un servidor DNS no censurado.

Este mismo truco de desviar el acceso del usuario a un dominio determinado y llevarlo a otra página también se utiliza para recolectar datos del usuario con fines comerciales. Así, los proveedores de internet recurren al DNS hijacking para desviar hacia cierta página a un usuario que busca un dominio no existente o que lo escribe mal. Dicha página muestra publicidad, por ejemplo, o crea un perfil de usuario que se vende lucrativamente.

¿Qué riesgos entraña el DNS spoofing?

El DNS es una tecnología fundamental en internet: en todos los establecimientos de conexión, se recurre a la resolución de nombres. Por este motivo, el DNS spoofing puede afectar a todas y cada una de las conexiones del cliente. Da igual si la víctima accede a una página web o envía un correo electrónico: si la dirección IP del servidor afectado ha sido manipulada, el atacante puede acceder a los datos.

Estos son los riesgos que entraña el DNS spoofing:

- Robo de datos confidenciales: por medio de los ataques spear phishing y pharming se roban datos sensibles, como contraseñas, que a menudo se utilizan para entrar en los sistemas informáticos o llevar a cabo diversas actividades fraudulentas.

- Infección del sistema con malware: la víctima instala un software malicioso en su propio sistema involuntariamente, lo que favorece otros ataques y el espionaje por parte del atacante.

- Intercepción de un perfil de usuario completo: los datos personales interceptados se venden o se utilizan para otros ataques de spear phishing.

- Riesgo de amenaza persistente: si un servidor DNS malicioso está instalado en el sistema, la comunicación queda comprometida. También las respuestas DNS falsificadas temporalmente pueden permanecer en la caché y provocar daños por un periodo prolongado.

Un ejemplo concreto: en el marco de la pandemia de COVID-19, en la primavera de 2020 se produjo una oleada de ataques DNS spoofing. Consistían en ataques de hijacking de rúter, en los que se registraba una dirección IP maliciosa para el servidor DNS en los rúters con accesos de administrador inseguros. La víctima recibía un supuesto aviso de la Organización Mundial de la Salud que le invitaba a instalar inmediatamente una aplicación de información sobre la COVID-19. En realidad, el software era un troyano. Si una persona crédula lo instalaba, el troyano buscaba en su sistema local e intentaba captar datos sensibles con el objetivo de crear un perfil completo y utilizarlo en otros ataques spear phising contra la víctima. Entre los datos robados, figuraban los siguientes:

- Cookies (navegador)

- Historial del navegador

- Datos de pago (navegador)

- Datos de acceso guardados (navegador)

- Datos de formulario guardados (navegador)

- Wallets de criptomonedas

- Todo tipo de archivos de texto en el dispositivo

- Bases de datos para autenticación de dos factores (2FA)

Variantes de DNS spoofing

Las siguientes tres variantes de ataque se refieren al esquema (A-C) presentado al principio.

Variante (A): ataque al cliente o al rúter local

En esta variante de ataque DNS spoofing, se manipula maliciosamente el dispositivo local o el rúter. En principio, para la víctima, todo es aparentemente normal: el dispositivo se conecta sin problema con el servidor DNS. Sin embargo, se devuelven direcciones IP malignas al nombre de host solicitado.

La amenaza de estos ataques perdura hasta que se toman medidas contra la manipulación. El ciberdelincuente necesita un vector de ataque para llevar a cabo la intrusión, que puede ser un aspecto técnico, un acceso de administrador abierto o una contraseña poco segura. El atacante también puede convencerte a través de la ingeniería social para que realices tú mismo el cambio sin percibir la amenaza.

Falsificación del servidor DNS en el sistema local

En el hijack local, otra forma conocida de ataque DNS spoofing, se configura la dirección IP del servidor DNS con un valor maligno en los ajustes de red del dispositivo local.

La víctima puede darse cuenta de la alteración y corregirla fácilmente. El problema es que a menudo la manipulación se combina con un malware que vuelve a falsificar los datos corregidos por la víctima.

Utiliza la herramienta en línea WhoismyDNS para comprobar si has sido víctima de este tipo de ataque DNS spoofing.

Manipulación del archivo hosts en el sistema local

La mayoría de los sistemas operativos utilizan el llamado archivo hosts para posibilitar la resolución de nombres de determinados dominios en el sistema local. Si se coloca una entrada maliciosa en este archivo, el tráfico de datos se desvía hacia un servidor que está en manos del atacante.

La manipulación no tiene fecha de caducidad, aunque una víctima con conocimientos informáticos puede advertirla fácilmente. Basta con una simple modificación del archivo hosts para solucionar el problema.

Hijack del rúter local

En el rúter local está configurada por defecto la dirección IP de un servidor DNS del proveedor de internet. Durante un ataque hijack al rúter, esta se sustituye por un valor malicioso. El ataque supone una amenaza para todo el tráfico de datos que pasa por el rúter. Como en cualquier casa u oficina es habitual que varios dispositivos utilicen el rúter para conectarse, las víctimas de este ataque pueden ser varias.

Muchos usuarios olvidan que pueden configurar el rúter ellos mismos, así que este ataque suele permanecer oculto durante mucho tiempo. Si aparecen problemas, las víctimas culpan generalmente al propio dispositivo y no al rúter. Por ello, también hay que pensar en el rúter como fuente de error en cuanto se dan fallos poco habituales.

Utiliza F-Secure Router Checker para comprobar si has sido víctima de este tipo de ataque DNS spoofing.

Variante (B): ataque a la respuesta del servidor DNS

Esta variante de DNS spoofing consiste en un ataque de intermediario o man in the middle. El atacante se hace pasar por el servidor DNS de la víctima y emite una respuesta maliciosa. El ataque funciona porque el tráfico DNS se basa en el protocolo de datagramas de usuario (UPD, del inglés user datagram protocol) sin cifrar. Para la víctima, no es posible garantizar la autenticidad de las respuestas DNS.

Otras formas de ataque, como el ARP spoofing y el MAC spoofing, pueden utilizarse como puerta de acceso a la red local. La aplicación de tecnologías de encriptación protege de muchos ataques man in the middle.

Variante (C): ataque al servidor DNS

Esta forma de ataque DNS spoofing se dirige contra un servidor DNS legítimo y, por lo tanto, puede afectar a muchos usuarios. Se trata de un ataque de alto nivel, porque normalmente han de superarse muchos mecanismos de seguridad para descifrar el servidor.

Envenenamiento de la caché DNS en el servidor

Los servidores de DNS están dispuestos jerárquicamente y se comunican entre ellos. Un ciberdelincuente puede utilizar el IP spoofing para hacerse pasar por uno de ellos. En este caso, el atacante convence al servidor para que acepte una dirección IP falsa para un dominio, y el servidor deposita la entrada maliciosa en su caché: así, la caché queda “envenenada”.

Una vez envenenada la caché, con cada solicitud efectuada al servidor se responde a la víctima con una entrada maliciosa. La amenaza sigue activa hasta que se elimina la entrada de la caché. Como mecanismo de protección del servidor, existe la extensión DNSSEC, con la que puede garantizarse la seguridad en los procesos de comunicación de los servidores dentro del DNS.

Utiliza el servicio de protección de dominio de IONOS para proteger tu dominio de las manipulaciones.

Secuestro de un servidor DNS

Esta forma de amenaza, conocida como rogue hijack, representa un ataque bastante complejo al DNS. Con él, el atacante toma el control de un servidor DNS legítimo. Una vez comprometido, ni siquiera los cifrados DNS más modernos lo protegen. No obstante, mediante el cifrado de contenido, la víctima puede al menos darse cuenta del ataque.

Cómo protegerse del DNS spoofing

Como hemos visto, el DNS spoofing plantea un peligro serio. Por suerte, hay una serie de medidas sencillas que ofrecen una protección eficaz frente al DNS spoofing.

Utilizar cifrado para protegerse contra el DNS spoofing

Normalmente, los métodos de cifrado ofrecen dos ventajas principales:

- Se protegen los datos frente al acceso de terceros no autorizados.

- Se garantiza la autenticidad de las partes de la comunicación.

El segundo punto es un factor especialmente crítico en la lucha contra el DNS spoofing: si el atacante se hace pasar por un host legítimo, esto genera un error de certificado en la página del usuario. De esta forma, el intento de fraude queda al descubierto.

Utilizar codificación de transporte

Para un nivel básico de protección, debería garantizarse la seguridad del mayor número de conexiones posible mediante los métodos habituales de codificación de transporte. Preferiblemente, deberías dirigirte a páginas web a través de HTTPS. El famoso complemento de navegador HTTPS Everywhere permite conectarse de forma segura a páginas web que entregan contenidos tanto por HTTP como por HTTPS. Además, conviene que utilices conexiones configuradas (IMAP, POP3 y SMTP) y protocolos seguros como TLS y SSL en tus programas de correo electrónico.

Si tus conexiones están protegidas por un cifrado de transporte, por lo menos podrás darte cuenta de los ataques DNS spoofing: como el host malicioso no tiene el certificado de seguridad del host real, el navegador y el programa de correo electrónico avisan al establecerse la conexión. De esta forma, tienes la oportunidad de interrumpir la conexión y tomar otras medidas de seguridad.

Cifrar el tráfico DNS

El cifrado de transporte protege la trasmisión de los datos, pero no pone solución a la vulnerabilidad de la conexión con el servidor DNS, de forma que esta se convierte en el eslabón más débil de la cadena. No obstante, el usuario puede tomar medidas para cifrar las consultas DNS. Algunas dignas de mención son sobre todo DNSCrypt, DNS over HTTPS (DoH) y DNS over TLS (DoT). Todas estas tecnologías protegen de los peligrosos ataques de intermediario, aunque ninguna de ellas está integrada en los sistemas operativos más extendidos. Además, el servidor DNS debe ser compatible con la tecnología correspondiente para acceder al cifrado DNS.

Utilizar una red privada virtual

Además de cifrar el transporte y proteger la conexión con el servidor DNS, se puede utilizar una red privada virtual (VPN) para incrementar la protección frente al DNS spoofing. Al emplear una VPN, se conducen todas las conexiones por un túnel cifrado. Es importante mencionar que en la mayoría de los programas VPN es posible depositar la dirección IP de un servidor DNS. De esta manera, si se trata de una dirección maliciosa, la VPN no ofrecerá ninguna protección contra el DNS spoofing.

En caso de que no quieras perder mucho tiempo eligiendo un proveedor VPN, puedes utilizar la aplicación WARP gratuita de Cloudflare, que te ofrece la función VPN y el cifrado DNS a través del solucionador de DNS público 1.1.1.1 de Cloudfare. Encontrarás más información al respecto en el siguiente apartado. En esta aplicación, el incremento de la seguridad viene acompañado de una interfaz de usuario intuitiva. Por el momento, solo está disponible para dispositivos móviles, pero en el futuro tendrá también la versión de escritorio para Windows y Mac.

Utilizar una red pública para resolver DNS

Una de las medidas de protección más eficaces frente al DNS spoofing es utilizar un solucionador público de DNS. Instalarlo es tan sencillo que prácticamente cualquier usuario puede configurarlo en su dispositivo. Para ello, solo tienes que cambiar el servidor DNS registrado en tu sistema. Como ejemplo, podemos nombrar la red Quad9, puesta a disposición por la organización sin ánimo de lucro del mismo nombre.

Utilizar un servicio público de DNS ofrece las siguientes ventajas:

- Gran velocidad de respuesta de DNS: Las grandes redes de DNS gestionan decenas de servidores en todo el mundo. Mediante el llamado anycast-routing, se utiliza siempre para la resolución de nombres el servidor más cercano geográficamente hablando, lo que se traduce en tiempos de respuesta breves.

- Alto grado de protección y anonimato: Muchos proveedores de internet venden los datos de sus clientes expuestos durante el tráfico DNS. Normalmente, los solucionadores públicos guardan muy pocos datos de los usuarios o incluso ninguno, ofreciendo así un alto grado de protección y anonimato.

- Ninguna imposición de medidas de censura: Las obligaciones de censura gubernamentales solamente son válidas dentro de las fronteras de un país. Los proveedores de internet operan por lo general en el país del propio cliente y, por lo tanto, están obligados a imponerlas. Por el contrario, un servicio público de DNS establecido en el extranjero puede ofrecer sus servicios de manera global sin tener que respetar la censura decretada por ningún estado.

- Compatibilidad con los estándares de seguridad actuales: Las grandes redes públicas de DNS se especializan en responder exclusivamente solicitudes DNS. Por lo tanto, son pioneras en lo que a la aplicación de estándares de seguridad como DNSSEC, DoH, DoT y DNSCrypt se refiere.

- Bloqueo de dominios maliciosos: Utilizar un solucionador público de DNS también puede proteger frente al malware y el phishing. Los dominios maliciosos conocidos se añaden a listas negras. Cuando se intenta acceder a ellos, se desvía al usuario hacia una página de aviso.

La siguiente tabla resume las redes públicas de DNS más conocidas. Todos estos servicios se configuran de manera redundante mediante dos direcciones IP, de manera que, en caso de que no se localice el primero de los dos servidores, se utiliza el segundo. Algunas redes ofrecen otras direcciones IP en la cuales pueden activarse funciones adicionales, como la protección de menores.

| Contenidos del filtrado | Protección de datos | Direcciones IP del servidor de nombres | |

| Quad9 | Filtrado de dominios maliciosos | Sin registro de datos de usuario | 9.9.9.9 y 149.112.112.112 |

| Cloudflare DNS Family | Filtrado de dominios maliciosos y protección de menores | Sin registro de datos de usuario | 1.1.1.3 y 1.0.0.3 |

| Cloudflare DNS | Ningún filtrado | Sin registro de datos de usuario | 1.1.1.1 y 1.0.0.1 |

| DNS.watch | Ningún filtrado | Sin registro de datos de usuario | 84.200.69.80 y 84.200.70.40 |

El DNS spoofing representa una amenaza seria. Utilizar tecnologías de cifrado en combinación con una red pública de resolución de DNS nos protege en gran medida frente a este tipo de ataque.