Token ring – IEEE 802.5

El token ring es una tecnología de red ya desfasada. Hoy en día, Ethernet domina el mundo de las conexiones LAN por cable. No por estar anticuada, sin embargo, es menos interesante. Además, los antiguos procedimientos pueden ayudarnos a entender las redes actuales y averiguar por qué la tecnología se ha desarrollado como lo ha hecho. Al fin y al cabo, quién sabe, quizá incluso te encuentres con un token ring algún día.

La denominada red token ring no es en realidad una red en anillo, como podría pensarse por su nombre. De hecho, el anillo que se produce es solo de carácter lógico, no físico. Para saber en qué se diferencian, sigue leyendo.

Token ring está basado en el estándar de red IEEE 802.5, publicado por el Institute of Electrical and Electronics Engineers en 1985. En él, todas las estaciones de la red de área local (o LAN, por sus siglas en inglés) están conectadas a lo que se conoce como anillo lógico. Las redes token ring tienen normalmente una velocidad de transmisión de 4 o 16 Mbit/s, pero en teoría también pueden alcanzar velocidades de 100 Mbit/s o de 1 Gbit/s.

Historia del token ring

Antes de que apareciese el token ring, ya había naturalmente redes de ordenadores. Dichas redes, como ARPANET, no estaban abiertas al público, sino que eran desarrolladas y utilizadas en su mayoría por ciertas instituciones para fines propios, de manera que no estaban estandarizadas. A principios de los 80, las empresas Procom, Apollo Computer y Proteon fueron las primeras en ofrecer redes token ring al gran público. A ellas se añadió posteriormente IBM, que lanzó al mercado un producto propio a mediados de la década.

Gracias a la propagación masiva de los ordenadores IBM, las redes token ring pudieron hacer su entrada triunfal, aunque comenzaron a decaer poco después. Y es que también la tecnología de Ethernet, desarrollada ya en los 70, empezó a ganar cada vez más popularidad en los 80, entre otras cosas, gracias al apoyo de Intel y Xerox. Finalmente, Ethernet ganó la batalla de las tecnologías mediante la introducción de cables coaxiales finos y económicos. IBM había puesto un precio tan alto a la licencia para utilizar el token ring, que resultaba imposible lanzar productos asequibles al mercado.

Mientras que, al principio, IBM aún intentó convencer al público de las ventajas del token ring, a finales de los 90 ya se había dado por vencida: aunque el IEEE había autorizado estándares con 100 Mbit/s y con 1000 Mbit/s, el primero se comercializó muy poco y con el segundo no consiguió lanzar al mercado ni un solo producto.

¿Qué es un token ring?

A la pregunta de qué es una red token ring es más fácil responder una vez se sabe lo que no es: una red en anillo. Una topología en anillo está formada, en sentido físico, por una disposición de ordenadores en forma de anillo. Cada participante está conectado con sus vecinos por la derecha y por la izquierda, de manera que la red forma un anillo cerrado. En cuanto un ordenador de la LAN se desconecta o falla cualquier conexión entre ellos, la red entera colapsa y no se produce ninguna conexión. Asimismo, si otro ordenador quiere participar en la red, es necesario interrumpir la LAN, al menos por unos segundos.

La topología token ring

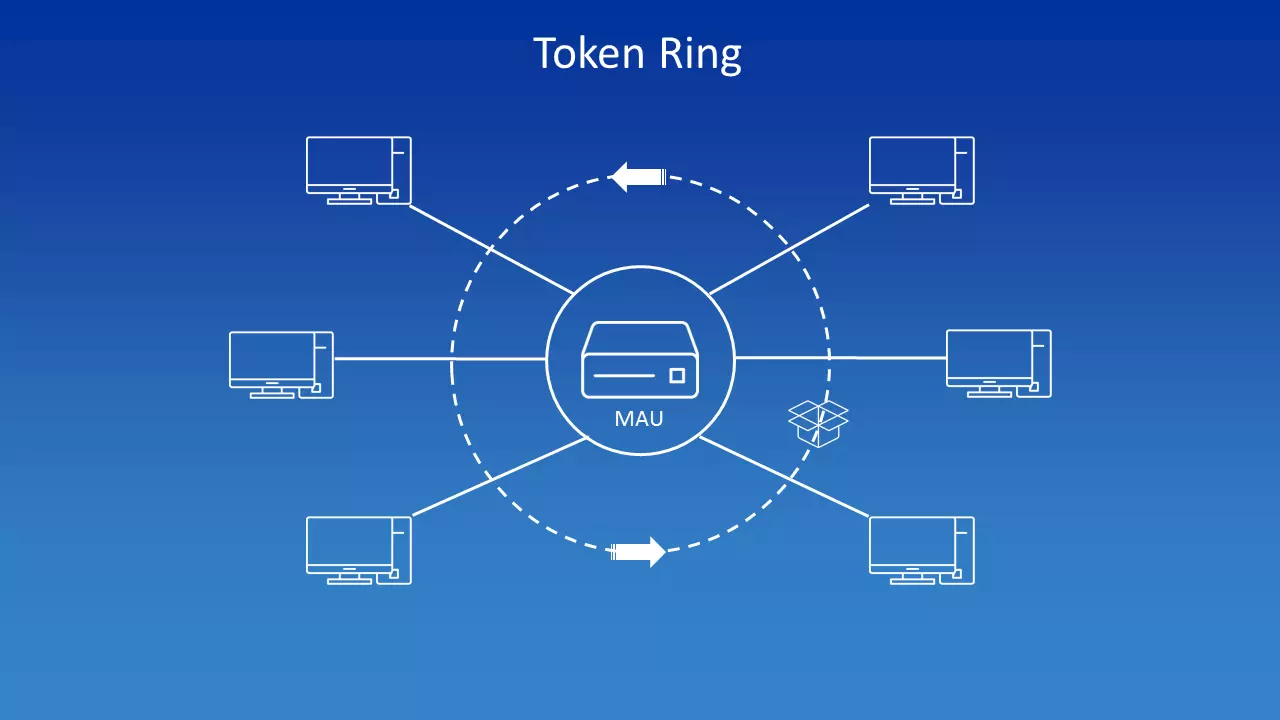

Un token ring funciona de forma algo diferente, por eso se dice que solo se basa en una topología de anillo en un sentido lógico. La topología token ring se compone de unidades de acceso a múltiples estaciones (MAU, por las siglas de Multistation Access Units) que permiten la conexión de los ordenadores en forma de estrella. El distribuidor es un punto nodal conectado con todos los participantes de la red. No hay, por lo tanto, conexión directa entre los ordenadores.

No obstante, se habla de un anillo lógico sobre una estructura física de estrella, ya que la transmisión de datos se produce, a nivel abstracto, en forma de anillo. Si bien los datos siempre son llevados hasta la MAU, desde allí no se envían a ningún ordenador concreto, sino simplemente al siguiente en el orden fijado.

El protocolo token passing

El protocolo token passing se utiliza para evitar que reine el caos. Este método se encarga de que no todos los participantes envíen datos a la red al mismo tiempo. Tan solo los ordenadores que tengan en ese momento el token pueden enviar paquetes de datos a la red. El token se pasa de unos a otros en forma de anillo. Incluso si ningún ordenador necesita enviar nada, el token sigue pasando por todos. Un token es un frame o marco vacío del tamaño de 3 bytes, en el que cada byte tiene una función concreta:

- Tercer byte, start delimiter (SD): los ocho primeros bits del marco indican dónde empieza el token. Se forman mediante la codificación Manchester diferencial, que establece un orden inequívoco.

- Segundo byte, access control (AC): este bit, también llamado token bit, contiene el control de acceso. Si está a 0, el token está libre. Si está a 1, está ocupado.

- Primer byte, end delimiter (ED): la frontera final se parece en su estructura a la del principio e indica claramente que el marco acaba.

Si un ordenador recibe el frame y no desea enviar ninguna información, simplemente lo reenvía por orden al siguiente ordenador. En cambio, si el ordenador quiere enviar algo, deberá cambiar el token bit y adjuntar al token el paquete de datos que quiera enviar. De esta forma enviará el paquete. También forman parte del frame las direcciones del emisor y del receptor. Sin embargo, el paquete no llega de inmediato al receptor, sino que recorre la MAU por todos los participantes hasta llegar a la estación correcta. Para que la señal no pierda intensidad por el camino, cada participante funciona como repetidor, es decir, que lee el paquete, lo carga de nuevo y lo vuelve a enviar al anillo.

La estación de destino copia la información, confirma la correcta recepción de los datos mediante un cambio en el frame status (FS, el último byte del frame) y vuelve a enviar el paquete. Una vez el paquete ha llegado al emisor inicial, éste borra los datos y vuelve a liberar el token bit. También tiene la posibilidad de enviar datos nuevos en ese mismo momento. Para que todos los participantes tengan la opción de transferir datos, se aplica el token holding time. Se trata del tiempo prefijado durante el cual un ordenador tiene derecho a utilizar el token.

No importa si los datos se mueven en el sentido de las agujas del reloj o en el contrario, mientras todos los participantes lo hagan en el mismo sentido.

Casos de error en el token ring

En cualquier red pueden suceder eventos inesperados que, en caso de duda, pueden ponerla a prueba. Un buen protocolo debe tener mecanismos implementados que eviten la avería en tales casos. En un token ring, todos los ordenadores son monitores stand-by (SM) de forma estándar, pero uno de ellos adopta el papel de monitor activo o active monitor (AM) para vigilar la red. Cualquier ordenador puede adoptar este rol. La decisión de cuáles serán AM y cuáles SM se toma mediante un procedimiento fijo: monitor contention, también llamado token claiming. Este procedimiento se inicia cuando una estación se percata de que el actual AM ya no envía el obligatorio active monitor present frame al anillo.

Cuando eso ocurre, el protocolo solicita elegir un nuevo monitor activo. El primer ordenador que haya detectado la conducta inadecuada del AM empieza a enviar el llamado claim token frame. El siguiente ordenador del anillo compara la dirección MAC del emisor con la propia. Si la dirección de este segundo miembro de la red tiene un valor más alto, cambia el frame por uno propio. Al final solo faltará un ordenador para completar el proceso: si su frame ya ha dado la vuelta al anillo tres veces, sin que ninguna otra estación haya intervenido, se convertirá en el nuevo monitor activo.

El monitor activo es responsable de que no haya problemas en el token ring, aunque los monitores stand-by también pueden intervenir en parte. En las siguientes situaciones, la red token ring puede repararse por sí sola:

Pérdida del token

En cuanto un token pasa por el monitor activo, este activa un temporizador. Si se supera el tiempo establecido (10 milisegundos) sin que el token vuelva a pasar, el AM reconoce un problema en la red y crea un nuevo token libre.

Falta de receptor para un paquete

Si una estación enviase un paquete y justo en ese momento fallara el receptor, en teoría el paquete quedaría dando vueltas indefinidamente por el anillo, ya que no se encontraría ninguna estación receptora. Por eso, cuando un paquete pasa por primera vez por el AM, este altera un bit específico. Si el paquete vuelve a pasar por él, reconocerá por ese bit que el paquete no ha encontrado a su receptor. El AM puede entonces poner el bit a 1 para comprobar que ese paquete ya había pasado por allí. El monitor activo destruye luego el paquete y crea un nuevo token libre.

Fallos en la interfaz

En una topología de anillo normal, el fallo en un ordenador o conexión implica la caída de la red entera. En una red token ring, en cambio, la MAU actúa como puente en la interfaz. Los fallos en las estaciones también son reconocidos por sus vecinos directos. Para ello, la estación ubicada justo tras el ordenador dañado envía test frames a su vecino. Entonces, el resto de estaciones se ponen en modo de espera y ninguna de ellas envía datos. Si el nodo que tiene el fallo se percata de que su vecino ha enviado un aviso de error, empezará a hacer un análisis de fallos y saldrá por sí mismo de la red.

El error, sin embargo, también podría estar en la estación inicial. El hecho de que ya no lleguen datos al ordenador puede tener su origen también en un fallo de la tarjeta de red. Por ello, el ordenador pone un temporizador que da suficiente tiempo al vecino para realizar un autotest. Si una vez pasado ese tiempo siguen sin llegar frames, la estación supone que el error lo tiene ella misma y comienza también un test.

La estación que tenga el error, si es que no se trata del AM, simplemente será eludida en la transmisión hasta que se encuentre una solución. Si se trata del AM, en cambio, se inicia el token claiming. Una vez todo vuelve a funcionar, el AM crea un nuevo token y la red vuelve a sus procesos habituales.

Ventajas e inconvenientes del token ring

Las ventajas e inconvenientes de un token ring quedan claros si lo comparamos con Ethernet. En particular, el concepto del token ring sigue despertando interés por el hecho de que en él no se pueden producir colisiones. En una red Ethernet (half duplex), las colisiones se consideran algo normal debido a que las diversas estaciones envían contenido al mismo tiempo. A pesar de que con ayuda de CSMA/CD se regula cómo lidiar con dichas colisiones, no se puede evitar una reducción de la velocidad. En un token ring, en cambio, por definición no puede haber colisiones. El método del token passing impide que varias estaciones envíen datos al mismo tiempo. Ya de por sí, la información se mueve en una sola dirección.

Esto compensa, al menos en parte, el inconveniente de la menor velocidad. Mientras que la tecnología token ring se ha mantenido en los 16 Mbit/s, ya en aquella época había redes de Ethernet con 100 Mbit/s. Si se compara una red de anillo sencilla con un token ring con MAU, el segundo convence por la flexibilidad de sus nodos. Añadir ordenadores sueltos o quitarlos de la red no supone ningún problema. Incluso si las estaciones individuales fallan sin previo aviso, la red no peligra. Esto, junto con las efectivas medidas de corrección de fallos, hace de token ring un sistema muy estable.

| Ventajas | Inconvenientes |

|---|---|

| Sin colisiones | Tecnología anticuada |

| Reconocimiento interno y corrección de errores | Velocidad reducida |

| Se pueden añadir y quitar estaciones sin problema | Hardware caro |