¿Qué es SMTP Auth? Protege tus correos del spam

Con SMTP Auth, puedes aumentar la seguridad de tu servidor SMTP. Configurando el procedimiento de autenticación, solo los usuarios o clientes SMTP de confianza pueden enviar mensajes.

¿Qué es SMTP Auth?

SMTP Auth o autenticación SMTP, a menudo abreviada como ASMTP, es una extensión de SMTP (ESMTP), que a su vez es una extensión del protocolo de red SMTP. Este protocolo permite a un cliente SMTP iniciar sesión en un servidor SMTP (un proveedor de correo electrónico) a través de un mecanismo de autenticación. De esta manera, solo los usuarios de confianza pueden mandar los mensajes de correo electrónico a través del servidor y reenviarlos a la red. Además, los datos de registro se pueden utilizar para determinar quién ha usado el servidor como SMTP relay.

¿Por qué existe la autenticación SMTP?

El propósito de SMTP Auth es evitar que un servidor SMTP se utilice de forma maliciosa como “Open Mail Relay” para distribuir spam en la red. Aunque la situación actual no es tan crítica como hace unos años, aún es posible toparse con servidores Open Relay para los que no hay configurada una SMTP Auth. A veces esto se debe al descuido de administradores con poca experiencia que abren temporalmente su servidor con fines de prueba. Sin embargo, es más común que el problema se deba a cortafuegos mal configurados y aplicaciones de seguridad externas.

Es importante no subestimar el uso de SMTP Auth, pues los Mails Relays abiertos suelen ser descubiertos pasados unos pocos días o incluso horas y terminan en listas negras. Incluso los correos legítimos pueden terminar en los filtros de spam de los destinatarios. Para los operadores del servidor, esto no solo se traduce en un aumento del tráfico en el servidor debido a haber ganado popularidad para el spam; sino que también pueden ver afectada su reputación. Además, el tiempo invertido les supone un coste económico. Por todo ello, casi todos los servidores de correo utilizan en la actualidad ESMTP junto con ASMTP (SMTP avanzado con SMTP Auth).

¿Cómo funciona ASMTP?

Una característica esencial de ASMTP es que los correos electrónicos se aceptan a través del puerto TCP 587 (el SMTP Auth Port) en lugar del puerto 25/TCP. Para el SMTP avanzado, esta es la base obligatoria. El protocolo contiene básicamente una selección de mecanismos de autenticación con diferentes niveles de seguridad que un servidor SMTP puede utilizar, dependiendo de su configuración, para verificar la fiabilidad de un cliente SMTP.

Estos incluyen, pero no se limitan a:

-

PLAIN: una autenticación en la que se valida el nombre de usuario y la contraseña del cliente. Ambos se transmiten sin cifrar y codificados en Base64. -

LOGIN: funciona comoPLAIN, pero los códigos Base64 para el nombre de usuario y la contraseña se transmiten en dos pasos en lugar de uno. -

CRAM-MD5: una alternativa aPLAINyLOGINcon un mayor grado de seguridad según el principio de problema-respuesta. La contraseña se transfiere en texto plano o en código con el mismo mecanismo. En su lugar, el servidor presenta al cliente un problema aritmético generado de forma aleatoria que solo puede resolverse utilizando la contraseña. -

Otros mecanismos: GSSAPI, DIGEST-MD5, MD5, OAUTH10A, OAUTHEBEARER, SCRAM-SHA-1 y NTLM.

Un ejemplo de autenticación SMTP vía LOGIN:

| Parte | Comandos ESMTP y códigos de estado | Explicación |

|---|---|---|

| Servidor | 220 smtp.server.com ESMTP Postfix | Una vez establecida la conexión, el servidor SMTP responde. |

| Cliente | EHLO relay.client.com | El cliente SMTP inicia sesión con su nombre de host y consulta el soporte ESMTP del servidor a través del comando “EHLO”. |

| Servidor | 250-smtp.server.com Buenos dias 250 AUTH CRAM-MD5 LOGIN PLAIN | El servidor confirma el log y con ello que soporta ESMTP (si no lo hiciera, la retrocompatibilidad con SMTP permite continuar con “HELO”). El servidor ofrece entonces al cliente una selección de mecanismos de autenticación. |

| Cliente | AUTH LOGIN | El cliente selecciona el mecanismo de autenticación LOGIN. |

| Servidor | 334 VXNlcm5hbWU6 | El servidor solicita el nombre de usuario del remitente con el código Base64 para “Nombre de usuario”. |

| Cliente | TWF4IE11c3Rlcm1hbm4= | El cliente responde en código Base64 con sus credenciales de usuario. |

| Servidor | 334 UGFzc3dvcmQ6 | El servidor pide a través del código Base64 la contraseña del remitente. |

| Cliente | SWNoYmlua2VpblNwYW1tZXI= | El cliente responde con el código Base64 para la contraseña. En este ejemplo es “No soy un spammer”. |

| Servidor | 235 OK | El servidor confirma la autenticación. Se inicia la transmisión del correo electrónico según SMTP. |

¿Cómo configurar la autenticación SMTP?

En la mayoría de los programas de correo, la SMTP Auth se configura automáticamente al crear una nueva cuenta. Si no es el caso, es posible que tengas que hacerlo manualmente. Descubre cómo hacerlo en Gmail, Outlook y IONOS Webmail.

- Escribe correos electrónicos perfectos con ayuda de la IA

- Dominio gratis más asesor personal

- Protección contra virus y spam

Configuración de SMTP Authentication en Outlook

- Haz clic en “Configuración de la cuenta” en Archivo y, a continuación, de nuevo en la opción con el mismo nombre.

- Selecciona tu cuenta y clica en “Cambiar”.

- En la ventana que se abre, haz clic en “Más opciones”.

- Dirígete a la pestaña “Servidor de correo saliente” y activa la opción “Servidor de correo saliente (SMTP) requiere autenticación”.

- Marca la opción “Utilizar los mismos ajustes que para el servidor de correo entrante”.

- Confirma con “OK”. La ventana se cerrará de nuevo.

- Haz clic en “Siguiente”. Outlook ahora comprobará la configuración de la nueva cuenta. Una vez finalizada la prueba, haz clic en “Cerrar”.

- Haz clic en “Finalizar” y luego en “Cerrar”.

Si lo prefieren, los usuarios de Microsoft 365 pueden activar la SMTP Auth en el Centro de administración 365 o mediante Windows PowerShell.

Para mostrar este video, se requieren cookies de terceros. Puede acceder y cambiar sus ajustes de cookies aquí.

Para mostrar este video, se requieren cookies de terceros. Puede acceder y cambiar sus ajustes de cookies aquí. Activar la autenticación SMTP para Gmail

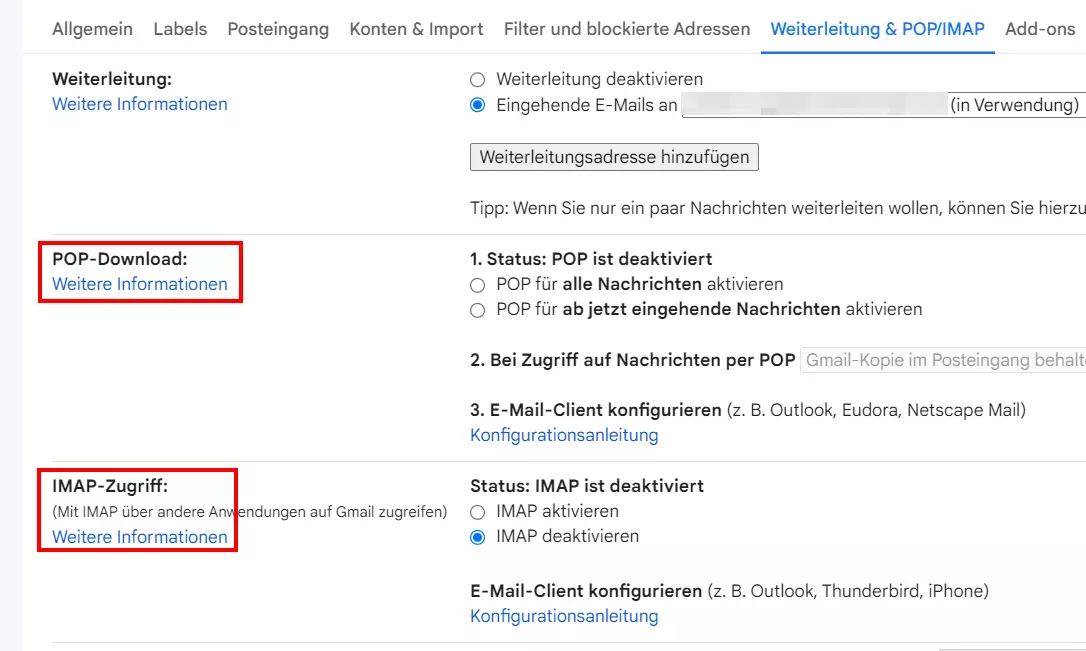

Conectando tu dirección de Gmail a un cliente de escritorio, también puedes activar la SMTP Auth:

- Accede a tu cuenta de Gmail.

- Pulsa “Configuración” y, a continuación, selecciona “Ver todos los ajustes”.

- Cambia a la pestaña “Reenvío y correo POP/IMAP”.

- En “Descarga de correo POP” o “Acceso IMAP” accede a “Más información”.

- En ambos casos tendrás acceso a la información necesaria para la configuración, con información sobre SMTP, incluida la SMTP Auth.

Activar la autenticación SMTP para E-mail de IONOS

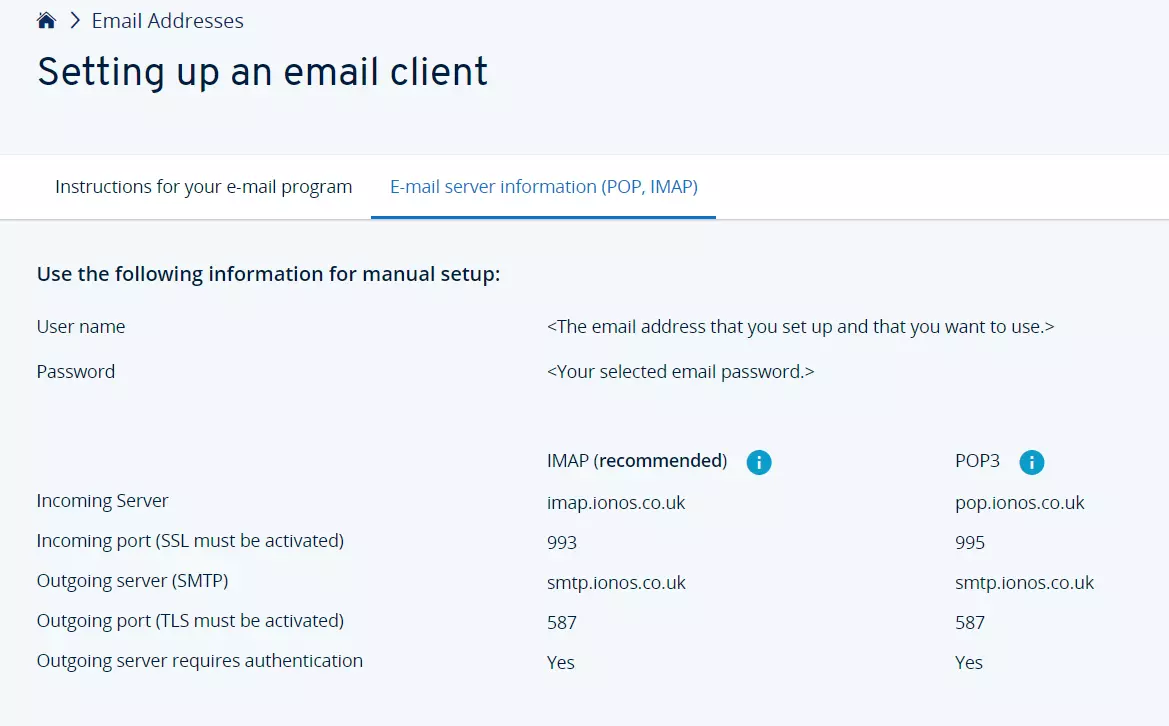

Para los usuarios de uno de los paquetes de E-mail de IONOS con webmail, SMTP Auth viene habilitado de forma automática. Si configuras el E-mail de IONOS en un cliente de correo, también podrás configurar la autenticación sin mayor problema. Los ajustes necesarios, también en lo que se refiere al SMTP Auth Port, se pueden realizar desde el Centro de Ayuda:

- Inicia sesión en tu cuenta de IONOS a través de la página de inicio de sesión.

- En la vista general de productos, selecciona “E-Mail”.

- A continuación, haz clic en el paquete e-mail de IONOS deseado y selecciona la dirección de correo electrónico para la que te gustaría configurar SMTP Auth.

- Clica en la opción de menú “Información del servidor de correo electrónico (POP, IMAP)”.

- A continuación, tendrás acceso a toda la información necesaria para configurar la dirección de correo con SMTP Auth.

Con un servidor de correo electrónico propio en IONOS puedes usar tu propio dominio profesional. Además, tendrás el control sobre el tráfico del correo, que estará cifrado siempre de forma segura.

¿Cómo comprobar SMTP Auth?

Para comprobar si un servidor de correo se puede usar como Open Relay o si SMTP Auth funciona correctamente (por ejemplo, si configuras tu propio servidor de correo), puedes utilizar un cliente Telnet. Muchos spammers también lo utilizan para encontrar relays de correo abiertos. Como tanto SMTP como ESMTP son protocolos basados en texto, iniciar y ejecutar una sesión cliente-servidor de forma manual es muy sencillo.

Todos los sistemas operativos habituales disponen de un cliente telnet al que se accede por defecto mediante el término “telnet”. En las versiones de Windows a partir de Vista, es posible que primero haya que instalar o activar el cliente en el panel de control. También necesitas un nombre de usuario y una contraseña con código Base64, que puedes conseguir en páginas web como base64encode.net.

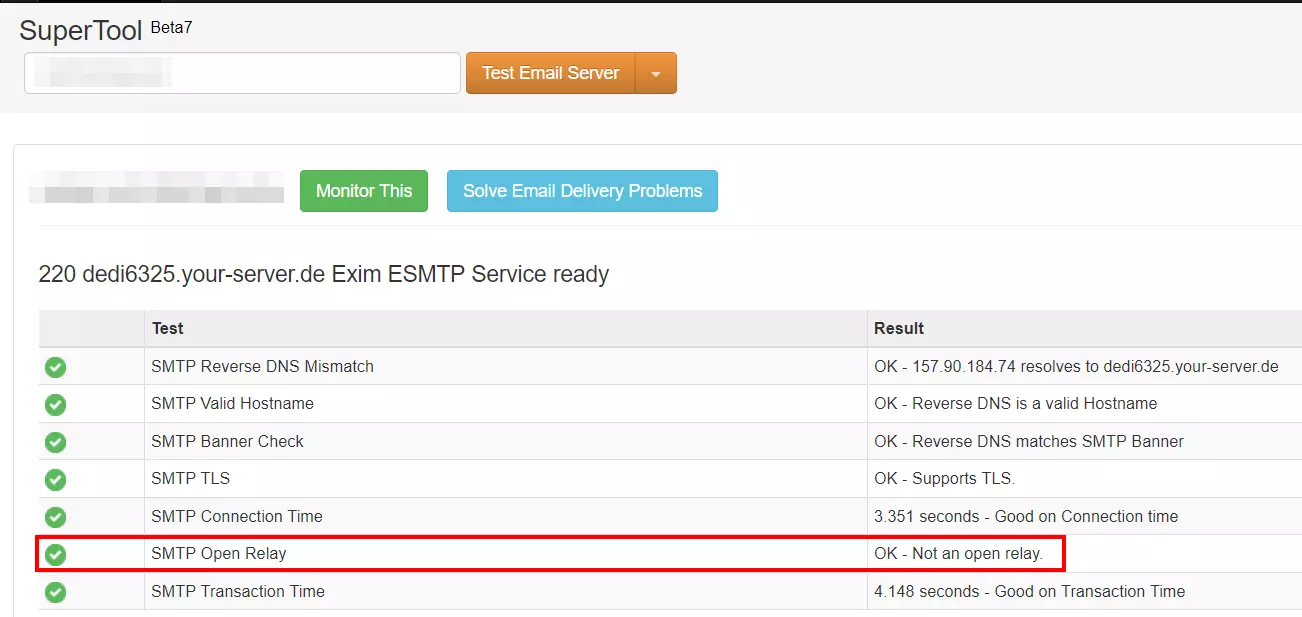

Si lo prefieres, puedes comprobar si tu servidor de correo electrónico utiliza SMTP Auth con herramientas web como SMTP Diagnostic de MxToolbox:

- Abre SMTP Diagnostic.

- Introduce la dirección de servidor SMTP o cualquier dirección de correo electrónico que utilice el servidor SMTP en el campo de entrada.

- Clica en “Test Email Server”.

- Pasado poco tiempo recibirás una lista con la información más importante; entre otros con la autenticación SMTP: en la línea “SMTP Open Relay” podrás saber si la autenticación está o no está activada.